| « poprzedni punkt | następny punkt » |

Pod pojęciem telekomunikacyjnej sieci wirtualnej VPN rozumie się sieć opartą na publicznej infrastrukturze Frame Relay lub ATM. Jest to alternatywne (i lepsze) rozwiązanie w stosunku do sieci prywatnej z łączami dzierżawionymi. Odpowiada ono modelowi sieci VPN opartej na warstwie drugiej (L2VPN). Ostatnio popularność zyskuje koncepcja intranetu, gdzie tworzy się prywatne sieci rozległe z wykorzystaniem rozwiązań stosowanych w sieci Internet. Architektura typowej sieci intranetowej zawiera rutery i przełączniki odpowiadające głównie urządzeniom warstwy 3 lub 2 modelu komunikacyjnego ISO/OSI.

Zadaniem ruterów jest szeroko rozumiane zarządzanie ruchem pakietów w sieci (kierowanie przepływem, zarządzanie trafikiem i przepływnością, realizacja funkcji bezpieczeństwa), natomiast zadaniem urządzeń warstwy 2 jest transport pakietów między ruterami w sposób najbardziej efektywny (gwarantowanie odpowiedniej przepływności). W tradycyjnej sieci internetowej realizacja sieci VPN była utrudniona z powodu braku odpowiednich mechanizmów gwarantujących wymaganą przez użytkownika jakość obsługi QoS (QualityofService).

Opracowane w ostatnich latach nowe mechanizmy trasowania w sieciach IP - gwarantujące właściwą jakość obsługi, zarządzanie pojemnością i zasobami sieci, sterowanie dostępem do sieci oraz właściwe zabezpieczenie przed niepowołanym dostępem do zasobów internetowych - stały się podstawą rozwoju sieci wirtualnych IP VPN, czyli sieci rozległych (bez ograniczeń odległościowych) opartych na protokole IP Ich rozwój wynika z korzyści, jakie zaczęły oferować współczesne sieci IP VPN: mniejsze koszty, łatwa skalowalność, minimalizacja zarządzania siecią i uproszczenie topologii. Sieć IP VPN winna dobrze zabezpieczać przed niepowołanym dostępem do zasobów, zapewniać wymaganą jakość obsługi oraz umożliwiać zintegrowane zarządzanie. Wyróżnia się sześć podstawowych obszarów związanych z tworzeniem sieci IP VPN:

Zasadniczym celem współczesnych sieci IP VPN jest zapewnienie prywatności i bezpieczeństwa przekazów transportowanych przez sieci publiczne. Wysokie wymagania bezpieczeństwa transportu spełnia mechanizm tunelowania pakietów przez sieć, połączony z szyfrowaniem danych. Tunelowanie pozwala na odwzorowanie połączeń punkt-punkt (odpowiedników kanałów wirtualnych) w środowisku sieci bezpołączeniowej, umożliwiając realizację zaawansowanych funkcji szyfrowania danych. Stosowanie tuneli zapewnia szyfrowanie całych pakietów IP łącznie z ich nagłówkami, co jest niezmiernie ważne, gdyż uniemożliwia identyfikację nadawcy i odbiorcy informacji niepowołanym użytkownikom sieci.

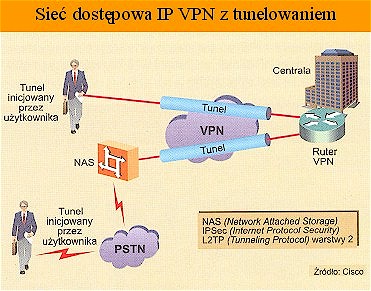

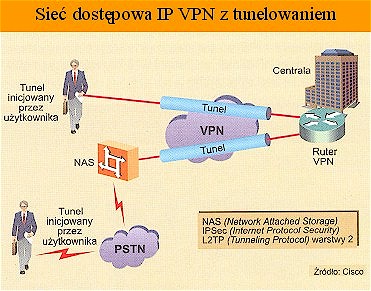

Telekomunikacyjne sieci wirtualne IP VPN używają wielu mechanizmów bezpieczeństwa transportu danych, takich jak: bezpieczny protokół IPSec (IP Security), protokół tunelowania L2TP i protokół L2F dla warstwy drugiej modelu, protokół GRE (Generic Routing Encapsulation) obsługujący tunele IP a także zaawansowane techniki szyfrowania danych oparte na standardach symetrycznego DES (Data Encryption Standard), rozszerzonego DESX i potrójnego szyfrowania 3DES (Triple DES).

Ze względu na sposób użytkowania wyróżnia się trzy rodzaje telekomunikacyjnych sieci IPVPN: dostępowe, intranetowe i ekstranetowe.

Sieci dostępowe IP VPN umożliwiają rozszerzenie zakresu sieci prywatnej (wydzielonej) za pomocą sieci publicznej - zapewniając dostęp użytkownikom oddalonym, ruchomym, jak też odległym oddziałom firmy. Dzięki wykorzystaniu współdzielonej infrastruktury sieci operatora publicznego znacznie obniża się koszt budowy sieci dostępowej. Stosowana w tych rozwiązaniach funkcja roamingu umożliwia łączenie sieci dostępowych o zróżnicowanych rodowodach. Dla bezpieczeństwa informacji tworzy się tunele kanału danych.

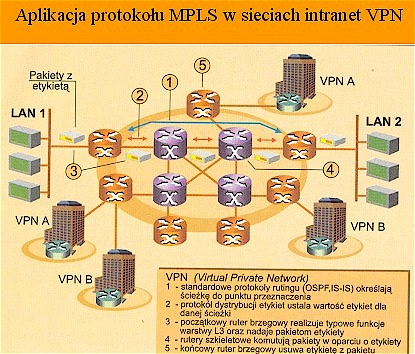

Wirtualne sieci intranetowe IP VPN są alternatywą tworzenia prywatnych sieci rozległych WAN. Ich funkcjonowanie, oparte na architekturze intranetów, zakłada korzystanie ze współdzielonej infrastruktury sieciowej, udostępnianej przez operatorów publicznych z wykorzystaniem technologii IP Frame Relay lub ATM. Do tworzenia bezpiecznych tuneli przenoszących trafik korporacyjny w sieci intranetu są używane mechanizmy IPSec oraz GRE. Najtańszym sposobem budowy intranetowej sieci VPN jest wykorzystanie do tego celu tradycyjnej sieci Internet, doposażonej w mechanizm etykietowanego przełączania wieloprotokołowego MPLS (Multiprotocol Label Switching).

Sieci ekstranetowe IP VPN - opierające się na protokołach z rodziny TCP/IP - tworzy się do łączenia korporacji z ważniejszymi klientami firmy, firmami współpracującymi czy najważniejszymi dostawcami korporacji. Sieci ekstranetowe IP VPN działają na takich samych zasadach jak sieci intranet VPN, a więc korzystają z opracowanych na przestrzeni ostatnich dwóch lat strategii skalowania rozwiązań sieciowych (przełączanie wielowarstwowe, przełączanie wieloprotokołowe, protokoły MPLS czy najnowszego WkS opracowanego dla sieci optycznych).

VPN (VirtualPrivate Network) jest wydzieloną siecią, która używa publicznej sieci, najczęściej Intemetu, do łączenia zdalnych punktów i użytkowników. Oprócz wykorzystywania dedykowanych połączeń, takich jak na przykład linie dzierżawione, VPN stosują połączenia internetowe przebiegające od sieci wydzielonej lub korporacyjnej do punktu zdalnego albo zdalnego użytkownika. Są dwa typy sieci VPN: Remote-Access i Site-to-Site.

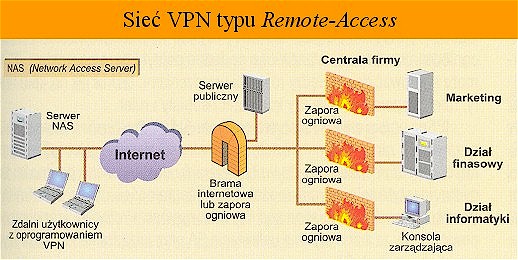

Remote-Access, czyli zdalny dostęp, nazywana także VPDN (VirtualPrivateDialup Network). Łączy ona użytkownika z siecią lokalną. Ten typ sieci jest szczególnie użyteczny dla przedsiębiorstw, które mają zdalnych, często przemieszczających się pracowników, np. duża firma rozsyłająca po kraju wielu przedstawicieli handlowych. Przedsiębiorstwo, które chce zaimplementować VPN typu Remote-Access na większą skalę, zwraca się z prośbą do ESP (Enterprise Service Provider). ESP zarządza NAS (Network Access Server) i zaopatruje zdalnych użytkowników w oprogramowanie klienckie. W ten sposób tworzy się bezpieczne szyfrowane połączenie pomiędzy wydzieloną siecią firmową a zdalnymi użytkownikami za pośrednictwem niezależnego operatora.

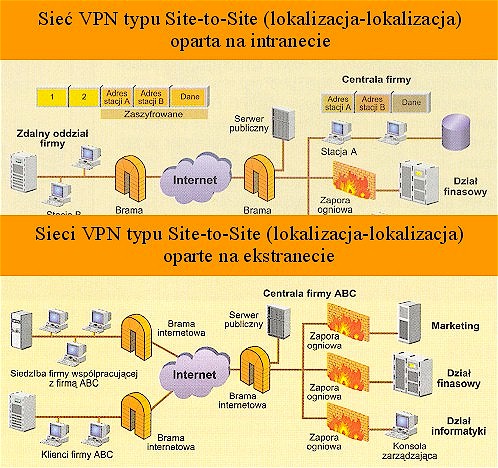

Site-to-Site. Dzięki zastosowaniu zaawansowanych technik szyfrowania oraz specjalnego, dedykowanego sprzętu firma może połączyć wiele swoich rozproszonych punktów, a właściwie sieci lokalnych, za pośrednictwem sieci publicznej.

Ten typ VPN dzieli się na dwa podtypy, oparte na: intranecie i ekstranecie. O sieci typu pierwszego mówi się zazwyczaj wtedy, gdy przedsiębiorstwo ma centralę i jeden lub kilka punktów zdalnych, które chce połączyć. Intranetowa VPN łączy sieć lokalną centrali z siecią lokalną punktu zdalnego. Natomiast sieci wirtualne z wykorzystaniem ekstranetu stosuje się z powodzeniem wtedy, kiedy przedsiębiorstwo zachowuje silne związki ze swoim podwykonawcą, klientem lub łączą je innego typu mocne więzi z jakimś innym przedsiębiorstwem. Dzięki połączeniu sieci lokalnych obydwu firm przedsiębiorstwa mogą pracować we współużytkowanym środowisku.

W zależności od typu VPN - Remote-Access lub Site-to-Site - użytkownik będzie potrzebował pewnych urządzeń oraz oprogramowania, niezbędnych do zbudowania sieci VPN. Oto one:

W VPN przewidziano kilka metod zabezpieczenia danych:

Szyfrowanie z użyciem klucza publicznego wymaga kombinacji klucza prywatnego i publicznego. Klucz prywatny zna tylko komputer wysyłający, natomiast klucz publiczny jest znany wszystkim komputerom, z którymi będzie prowadzona komunikacja. Aby dekodować zaszyfrowaną wiadomość, komputer musi używać klucza publicznego i swojego klucza prywatnego. Popularną metodą szyfrowania jest PGP (Pretty Good Privacy).

PGP - popularny system szyfrowania informacji, oparty na algorytmach IDEA, RSA i MD5, rozpowszechniany przez jego autora, PZimmermana, początkowo bezpłatnie. PGP może funkcjonować prawie w każdym systemie operacyjnym i uchodził za absolutnie bezpieczny. Program opiera się na dwu kluczach: publicznym i prywatnym. Wynik przetwarzania (tzw. haszowania) wiadomości jest tworzony przez MD5 i szyfrowany za pomocą RSA kluczem prywatnym nadawcy. Klucz publiczny wykorzystuje algorytm RSA, a prywatny algorytm IDEA. Chociaż między tymi kluczami zachodzi tak złożona zależność matematyczna, że wykrycie klucza tajnego staje się praktycznie niemożliwe, to jednak w 1994 r. doszło w USA - gdzie kryptografię zalicza się do broni - do złamania danych zaszyfrowanych algorytmem PGP W rozłożeniu klucza ponad 450-bitowego (129-cyfrowy RSA) na czynniki pierwsze brało udział 1600 komputerów PC przez 8 miesięcy. Odtąd korzysta się z kluczy RSA przekraczających 2000 bitów. Na ogół uważa się, że rozłożenie klucza IDEA odpowiada złamaniu 3000-9bitowego RSA.

IDEA International Data Encryption Algorithm) - algorytm blokowego szyfrowania danych, opracowany w Swiss Federal Institute of Technology.

IDEA jest zbliżony do algorytmu DES, lecz jego programowe implementacje są szybsze. Do szyfrowania jawnych bloków danych o długości 64 bitów IDEA używa klucza 128-bitowego. Algorytm dzieli te bloki na cztery 16-bitowe podbloki, a iteracje, których jest 8, tworzą z nich kolejno również cztery 16-bitowe podbloki, które po ostatniej iteracji są łączone w 64-bitowy blok zaszyfrowany. Iteracja w IDEA jest jak gdyby podwójną iteracją DES. IDEA jest algorytmem, który z założenia jest łatwy w realizacji sprzętowej i programowej, ale został opatentowany i na użytkowanie komercyjne potrzebna jest licencja. Dwa powielane moduły, które składają się na jego strukturę, ułatwiają scalanie w technologii VLSI.

Wiele sieci VPN opiera się na tunelowaniu w Internecie. Tunelowanie jest procesem umieszczania całego pakietu w innym pakiecie i wysyłania go przez sieć. W procesie tunelowania biorą udział trzy rodzaje protokołów:

Tunelowanie ma ważne następstwa dla VPN. Przykładowo: użytkownik może umieścić pakiet używający protokołu nie wspierającego Internetu, np. NetBEUI, wewnątrz pakietu IP i przesyłać go bezpiecznie przez Internet.

W konfiguracji dwupunktowej stosuje się protokół kapsułkowania GRE (Generic Routing Encapsulation). Określono w nim sposób przygotowania do transportu protokołu oryginalnego za pośrednictwem protokołu transportowego, którym jest typowo protokół na bazie IP Zawiera on informację o typie kapsułkowanego pakietu oraz informacja o połączeniu między klientem a serwerem. Oprócz GRE w trybie tunelowym czasem używa się IPSec do kapsułkowania pakietów. IPSec sprawdza się dobrze w obydwu typach sieci VPN - Remote-Access i Site-to-Site.

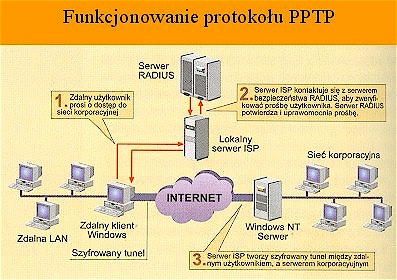

Do protokołów używanych przez VPN zdalnego dostępu i opartych na strukturze PPP należą:

| « poprzedni punkt | następny punkt » |